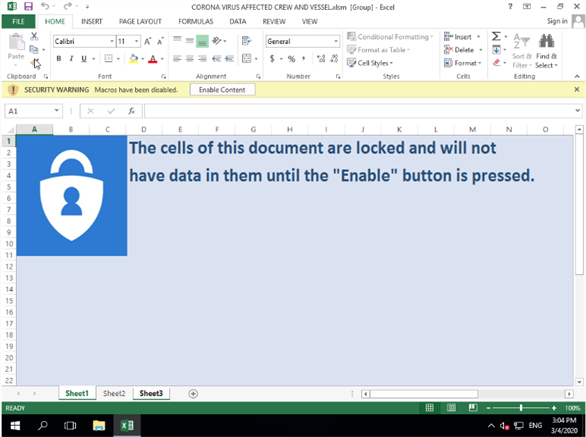

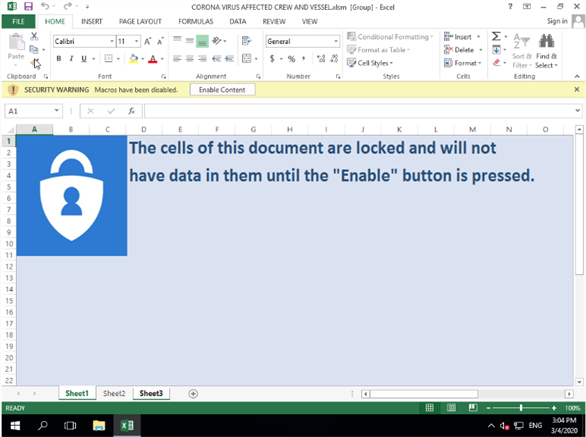

Một tệp excel chứa mã độc được đính kèm trong email lừa đảo. Ảnh: K.P

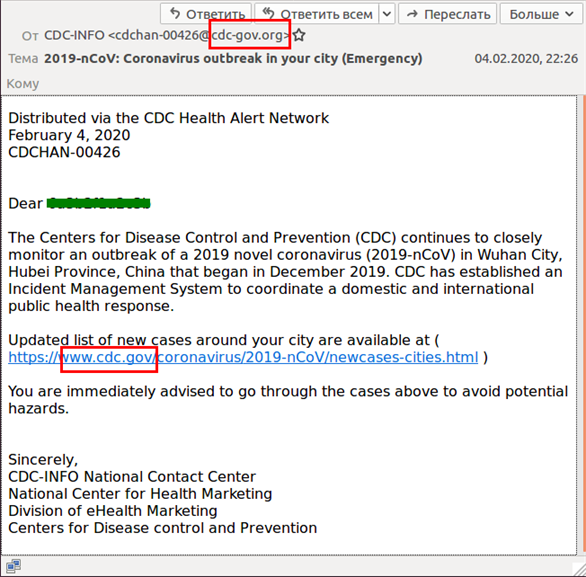

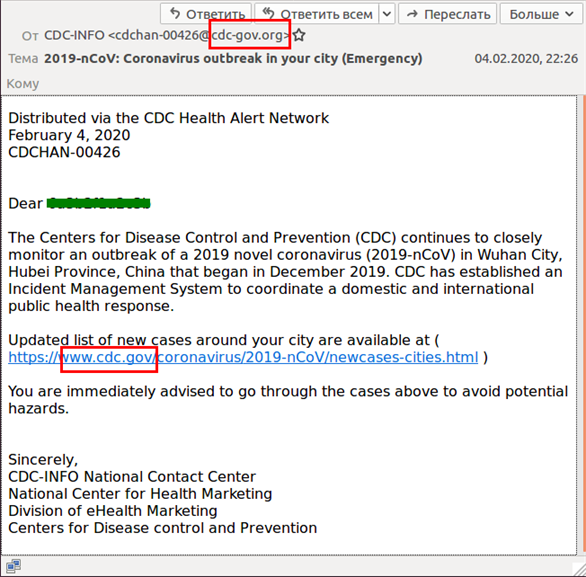

Cùng với sự gia tăng liên tục của các ca nhiễm COVID-19, Kaspersky đã liên tục phát hiện nhiều công cụ tấn công mới liên quan đến COVID-19 đang được sử dụng bởi tội phạm mạng. Nếu như trong tháng 2, Kaspersky đã phát cảnh báo về các tệp pdf, mp4 và docx độc hại được ngụy trang thành các tài liệu liên quan đến virus Corona chủng mới, thì sang tháng 3, những email lừa đảo đã được gửi đến người dùng đang hoang mang về dịch bệnh. Để khiến các email trông đáng tin hơn, tội phạm mạng đã mạo danh Trung tâm kiểm soát và phòng ngừa dịch bệnh (CDC) - một tổ chức ở Hoa Kỳ để gửi email với nội dung khuyến nghị về COVID-19.

Thoạt nhìn, email có vẻ đáng tin cho đến khi người dùng nhấp vào tên miền cdc-gov.org và được chuyển đến trang đăng nhập Outlook. Lúc này, khả năng cao là người dùng sẽ bị đánh cắp thông tin đăng nhập email.

Gần đây nhất, Kaspersky cũng phát hiện các email lừa đảo chào bán sản phẩm và phương thức tấn công này được sử dụng phổ biến hơn trong các email spam tại Nigeria. Các nhà nghiên cứu cũng tìm thấy các email lừa đảo với nhiều liên kết lừa đảo cũng như tệp đính kèm chứa mã độc.

Email lừa đảo mạo danh CDC. Ảnh: K.P

Một trong những chiến dịch spam mới nhất giả mạo Tổ chức Y tế Thế giới (WHO) cho thấy tin tặc đã lợi dụng uy tín của WHO trong việc thường xuyên cập nhật thông tin về COVID-19 để tấn công mạng.

Người dùng khi nhấp vào liên kết nhúng trong email được gửi từ “WHO” sẽ được chuyển hướng đến một trang web lừa đảo yêu cầu nhập thông tin cá nhân. Sau đó, những thông tin này sẽ đến tay tội phạm mạng.

Phương thức lừa đảo này có vẻ đạt hiệu quả hơn các cảnh báo khác mà chuyên gia của Kaspersky đã lưu ý gần đây, như lời mời cho vay tiền từ WB (Ngân hàng Thế giới) hoặc IMF (Quỹ tiền tệ Quốc tế).

Kaspersky cũng đã tìm thấy các tệp độc hại được ngụy trang thành những tài liệu liên quan đến virus. Các tệp độc hại được ẩn dưới vỏ bọc của tệp pdf, mp4 và docx về virus Corona. Tên của tệp thể hiện rằng chúng chứa các hướng dẫn bằng video về cách bảo vệ người dùng khỏi virus, cập nhật về các mối nguy hại và quy trình phát hiện virus. Tuy nhiên trên thực tế, các tệp này chứa một loạt các mối đe dọa mạng, từ Trojan đến Worm, có khả năng phá hủy, chặn, sửa đổi hoặc sao chép dữ liệu, cũng như can thiệp vào hoạt động của máy tính hoặc mạng máy tính.

Một số tệp chứa mã độc được phát tán qua email. Ví dụ, tệp có định dạng excel gồm danh sách các nạn nhân nhiễm COVID-19 được đính kèm trong email gửi từ “WHO” nhưng trên thực tế là một trình tải xuống Trojan có khả năng tải xuống và cài đặt tệp chứa mã độc lên máy người dùng. Tệp thứ hai này là một Trojan-Spy được thiết kế để thu thập nhiều dữ liệu khác nhau, bao gồm cả mật khẩu, từ thiết bị của nạn nhân và gửi cho tin tặc.

Kaspersky đã phát hiện 93 phần mềm độc hại liên quan đến COVID-19 ở Bangladesh, 53 ở Philippines, 40 ở Trung Quốc, 23 ở Việt Nam, 22 ở Ấn Độ và 20 ở Malaysia. Tại Singapore, Nhật Bản, Indonesia, Hồng Kông, Myanmar và Thái Lan, số phần mềm độc hại đang ở mức dưới 10.

Để giảm rủi ro an ninh mạng liên quan đến làm việc tại nhà, các chuyên gia mạng khuyến cáo: Cung cấp VPN để nhân viên kết nối an toàn với mạng công ty; tất cả các thiết bị của công ty - bao gồm điện thoại di động và máy tính xách tay - cần được bảo vệ bằng phần mềm bảo mật thích hợp, bao gồm cả thiết bị di động (ví dụ: cho phép xóa dữ liệu khỏi các thiết bị được báo cáo bị mất hoặc bị đánh cắp, tách biệt dữ liệu cá nhân và công việc, cùng với việc hạn chế ứng dụng có thể được cài đặt); luôn thực hiện các bản cập nhật mới nhất cho các hệ điều hành và ứng dụng; hạn chế quyền truy cập của những người kết nối với mạng công ty; sử dụng phần mềm hợp pháp, được tải xuống từ các nguồn chính thức...

Theo HẢI YÊN (Báo Tin tức)

Đọc nhiều

Đọc nhiều